Cisco ASA

Cisco ASA poskytuje celou řadu užitečných zpráv z protokolovacího modulu. Pro správné nastavení si vyberte metodu, která vám nejvíce vyhovuje. Zvolit si můžete rozhraní GUI pomocí Adaptive Security Device Manageru (ASDM) nebo rozhraní CLI pomocí SSH.

Následující postup ukazuje, jak nastavit zařízení pomocí ASDM tak, aby protokolovalo veškeré události na server Logmanager.

-

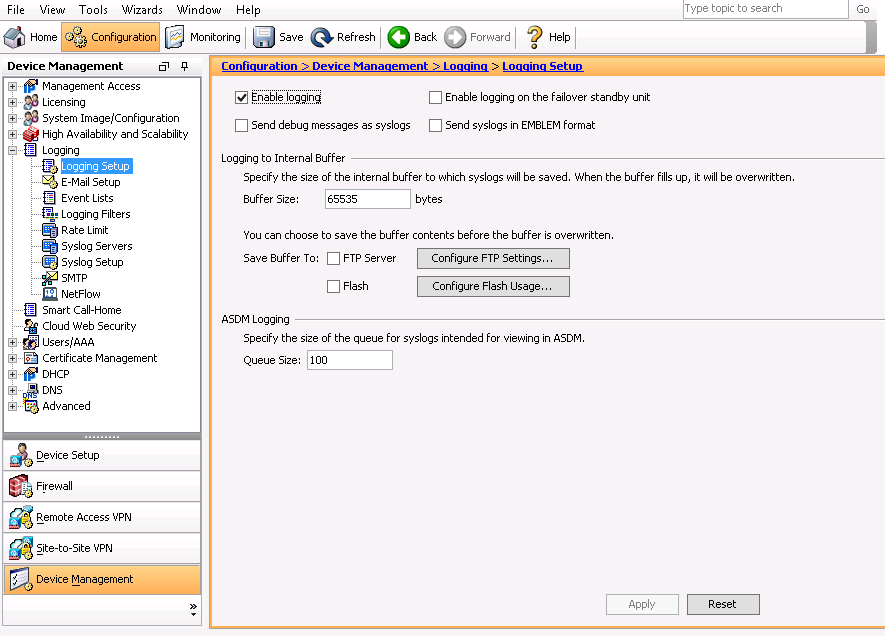

Pro povolení protokolování na zařízení Cisco ASA nejprve nastavte základní údaje. Zvolte

Configuration ‣ Features ‣ Properties ‣ Logging ‣ Logging Setup. Zkontrolujte, zda je položka Enable logging povolená.

Povolení protokolování

-

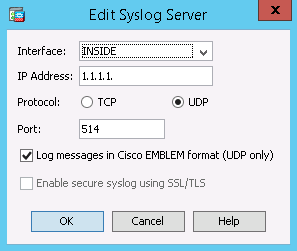

Dále je nutné nastavit údaje pro zasílání zpráv na server Logmanager. Zvolte Syslog Servers v sekci Logging a klikněte na Add pro přidání serveru Logmanager. V okně Add Syslog Server zadejte následující údaje:

- zvolte interface,

- zadejte Logmanager_ip_address,

- protokol nastavte na UDP,

- port nastavte na 514,

- povolte Log messages in Cisco EMBLEM format (UDP only) a klikněte na tlačítko OK.

Protokolování do systému Logmanager

-

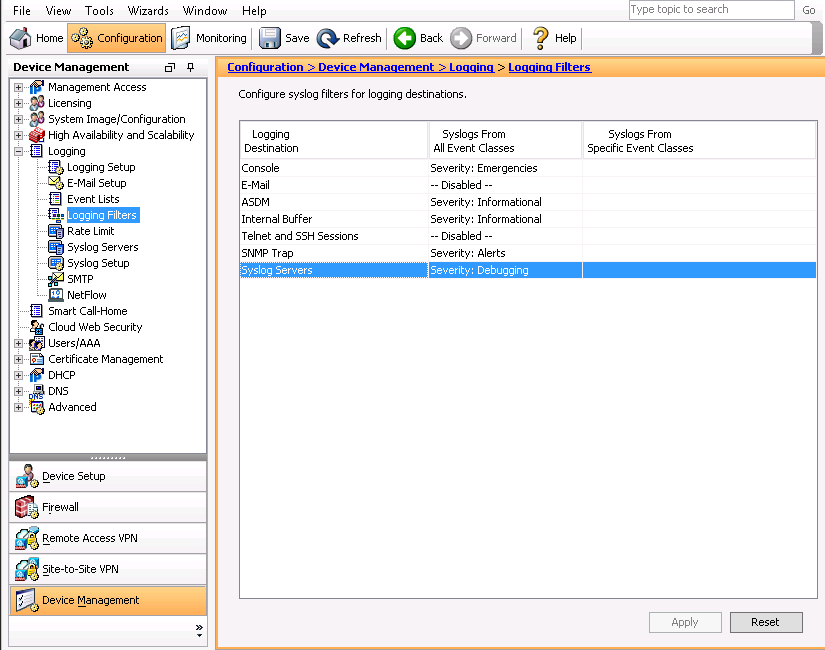

Nyní si zvolte úroveň a typ zasílaných zpráv na server Logmanager. Nastavení naleznete v

Logging Filters. Zvolte požadovanou Logging Destination a klikněte na Edit.

Nastavení protokolovacích filtrů

-

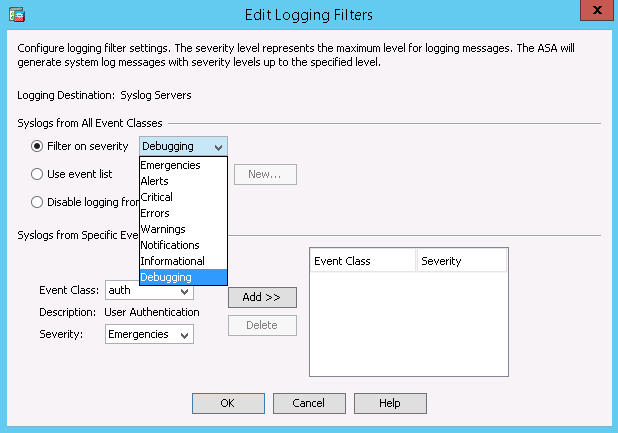

Zvolte si požadovanou úroveň severity v položce Filter on severity, v tomto případě bude zvolena úroveň Debugging. Po provedení změn klikněte na tlačítko OK.

Editace protokolovacích filtrů

-

Klikněte na tlačítko Apply v hlavním okně Logging filters pro uložení a aktivaci provedených změn.

Přihlaste se do zařízení Cisco ASA pomocí SSH a použijte následující postup pro korektní nastavení protokolování na server Logmanager.

-

Přihlaste se do zařízení Cisco ASA.

-

Nejprve je nutné povolit protokolování, zadejte proto následující příkaz:

logging enable -

Každou zprávu je potřeba opatřit časovým razítkem, kdy byla zpráva vygenerována, použijte příkaz:

logging timestamp -

Dále se nastaví velikost protokolovací paměti, k tomu se použije příkaz buffer-size. Zvolte velikost paměti 64kB:

logging buffer-size 65535 -

Pro aktivaci syslog zpráv v aktivní relaci použijte následující příkaz s úrovní zpráv emergencies:

logging console emergencies -

Povolte protokolování do protokolovací paměti:

logging buffered informational -

Nastavte zasílání zpráv typu trap s úrovní debugging na server Logmanager:

logging trap debugging -

Pro aktivaci protokolování SNMP s úrovní zpráv alerts zadejte příkaz:

logging history alerts -

Povolte logování ASDM s úrovní zpráv informational:

logging asdm informational -

Nastavte facilitu zpráv, které se odesílají na server Logmanager na hodnotu 16:

logging facility 16 -

Nastavte velikost fronty protokolu na hodnotu 4096. Po naplnění fronty dojde k jednorázovému zpracování zpráv.

logging queue 4096 -

Nyní nastavíme údaje na váš server Logmanager, použijte příkaz:

logging host <interface_name> <Logmanager_IP_address> format embleminterface_name specifikuje interface, kde je dostupný Logmanager server.Logmanager_IP_address je IP adresa vašeho serveru Logmanager. -

Pro nastavení úrovně zpráv syslog, použijte následující příkaz s úrovní warnings:

logging message 302014 level warnings -

Pro povolení administrace z jiného interface, než je použit v adaptive security appliance, použijte příkaz:

management-access <mgmt_if>mgmt_if specifikuje jméno interface, ze kterého budete přistupovat k administraci. -

Povolte protokolování pro ACL pravidla, o kterých chcete být informováni:

access-list <ACL_rule> extended permit ip any any log debuggingACL_rule: například: INSIDE_OUT nebo inside_access_in… -

Pro optimalizaci nastavení můžete definovat skupiny pro ACL pravidla:

access-group <ACL_rule> in interface <interface_name>

ACL_rule: například: INSIDE_OUT nebo inside_access_in…

interface_name specifikuje interface na kterém bude dostupný server Logmanager.

Chcete-li odesílat logy pomocí TLS syslog, musíte nejprve nainstalovat certifikát syslog serverů CA. Jeden snadný způsob, jak toho dosáhnout, je pomocí ASDM. Nejprve se přihlaste do ASDM a přejděte do Správa zařízení, Správa certifikátů a poté klikněte na Certifikáty CA a stiskněte Přidat.

Pojmenujte certifikát, například „Syslog“, poté zvolte „Vložit certifikát ve formátu PEM“ a vložte obsah vašeho certifikátu PEM vašeho serveru do pole a zvolte „Instalovat certifikát“.

Instalace certifikátu

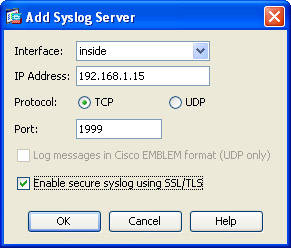

Dále přejděte na Protokolování, Syslog Servery a vyberte „Přidat“. V rozbalovacím okně určete své vnitřní rozhraní (pokud je to místo, kde sídlí váš protokolovací server), zadejte IP adresu serveru, zvolte „TCP“, změňte port a zaškrtněte „Enable Secure Syslog Logging“ (Povolit protokolování zabezpečeného protokolu Syslog) a po dokončení stiskněte „Ok“.

Po stisknutí tlačítka „Ok“ se ujistěte, že je zaškrtnuto políčko „Povolit přenos uživatelů, když je server TCP syslog vypnutý“:

Nyní můžete protokolování syslogu povolit tak, že přejdete na Protokolovací filtry, dvakrát kliknete na Servery Syslog a vyberete závažnost, kterou chcete filtrovat.

Přidání Syslog serveru