FortiGate

Pro nastavení logování z FortiGate lze použít uživatelské rozhraní nebo příkazový řádek.

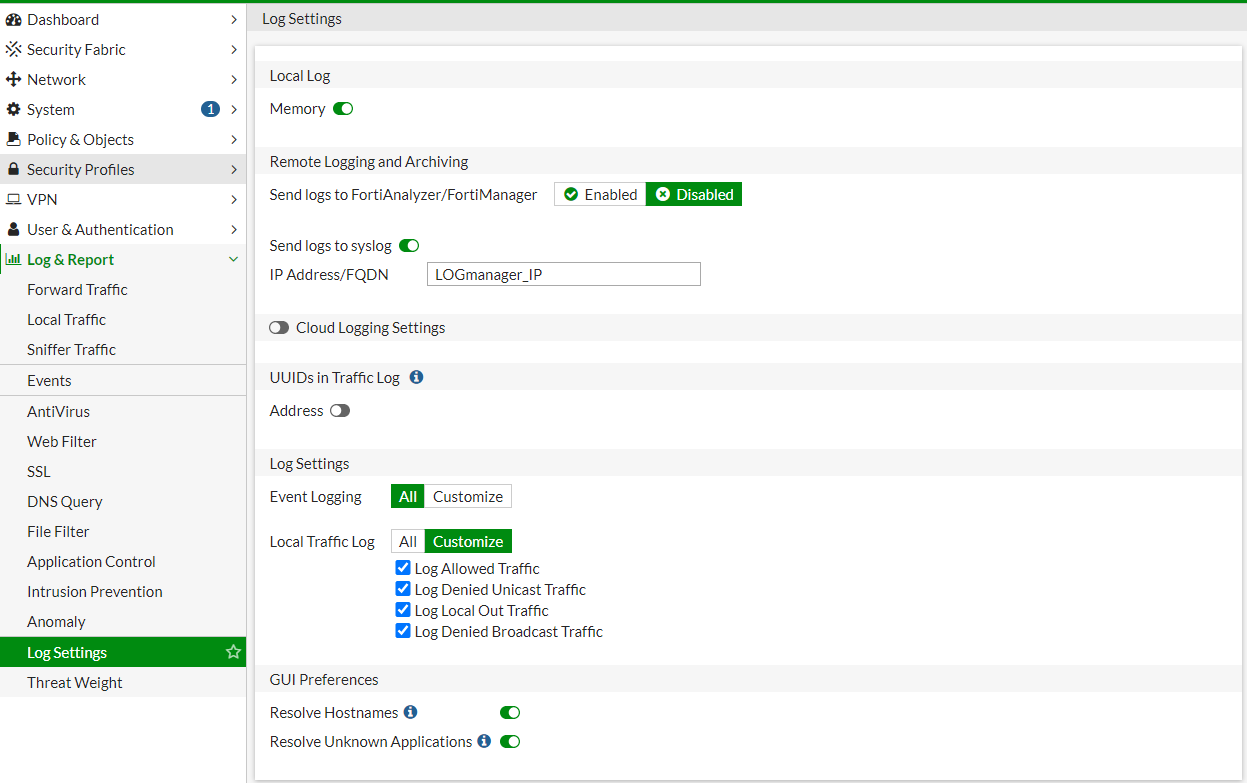

Konfigurace v uživatelském rozhraní

Logmanager_IP_address je IP adresa vašeho serveru Logmanager.

Pro nastavení protokolování postupujte pomocí následujících několika kroků.

Přihlaste se do FortiGate pomocí CLI a zadejte následující příkazy:

FortiGate # conf log syslogd setting

FortiGate (setting) # set status enable

FortiGate (setting) # set server "<Logmanager_IP_address>"

FortiGate (setting) # show

config log syslogd setting

set status enable

set server "<Logmanager_IP_address>"

set source-ip "<FortiGate_IP_address>"

end

FortiGate (setting) # end

Logmanager_IP_address je IP adresa vašeho serveru Logmanager.

FortiGate_IP_address je IP adresa vašeho FortiGate zařízení.

FortiOS verze 6.x odesílá ve výchozím nastavení průběžné aktualizace v každé relaci brány firewall, která je otevřena a nastavena na protokolování. To může způsobit obrovský nárůst počtu zpráv odeslaných společností FortiGate. Důvodem je, že místo jedné zprávy protokolu na konci každé relace je každá relace zaznamenána vícekrát s rostoucími počty přenášených dat (např. webová relace 30 minut na webovém serveru může způsobit 30 logů namísto 1).

Chcete-li toto chování zakázat, použijte následující konfiguraci:

config log syslogd filter

set filter "logid(20)"

set filter-type exclude

end

Výchozí schéma logování a následné odesílání syslogem, není zcela optimální. Ve výchozím stavu FortiOS loguje následující:

- Začátek session

- Průběh session, každých pár minut

- Konec session

To znamená, že pokud máte například dlouho běžící session (která přežije restarty v clusteru), generuje velký objem přeneseného provozu, což může narušit podobu Traffic dashboardů.

Vzorový log:

<189>date=2023-03-30 time=15:10:32 devname="fortigate" devid="FGTXXXXXXXXXX" eventtime=1680181831275545540 tz="+0200" logid="0000000020" type="traffic" subtype="forward" level="notice" vd="logmanager" srcip=192.0.0.20 srcport=5800 srcintf="interface" srcintfrole="lan" dstip=192.0.0.112 dstport=51100 dstintf="interface" dstintfrole="lan" srccountry="Reserved" dstcountry="Reserved" sessionid=89863 proto=17 action="accept" policyid=1 policytype="policy" poluuid="921f6344-c8e9-51ed-6b51-36e37acbdaf5" policyname="policy_name" service="udp/51100" trandisp="noop" duration=264373 sentbyte=46193641625 rcvdbyte=0 sentpkt=61293266 rcvdpkt=0 appcat="unscanned" sentdelta=25083758 rcvddelta=0 devtype="Router" mastersrcmac="00:00:00:00:00:00" srcmac="00:00:00:00:00:00" srcserver=0

Pokud se tyto informace rozhodnete zahazovat, můžete ušetřit 10 až 80% (v závilosti na provozu) objemu logů z FortiGate.

Konfigurace optimalizace z CLI:

config log syslogd filter

config free-style

edit 1

set category traffic

set filter "(logid 0000000020)"

set filter-type exclude

next

end

end